Protégez-vous efficacement contre les atteintes informatiques

Perte des services essentiels, vol d’informations confidentielles ou panne informatique importante, autant de menaces réelles et très pénalisantes pour les entreprises de toutes tailles.

Perte des services essentiels, vol d’informations confidentielles ou panne informatique importante, autant de menaces réelles et très pénalisantes pour les entreprises de toutes tailles.

La mise en place d’une politique préventive de sécurité repose autant sur les outils que sur leur utilisation bien comprise. De nombreux prestataires en sécurité informatique proposent des solutions de protection et de sauvegarde efficaces mais le facteur humain est une part importante de la sécurité. Lionel Mourer, responsable d'études du Clusif (Club de la sécurité de l’information français) cite ainsi le cas d’une entreprise française dont le projet de joint-venture avec une société chinoise a capoté à cause du vol de données cruciales. La raison triviale de cet échec ? Lors d’un déplacement en Chine pour finaliser l’opération, le Pdg et le directeur financier se sont simplement fait dérober leur ordinateur portable contenant tous les détails du projet de fusion. La meilleure solution technique perd son efficacité si les règles basiques de la sécurité informatique ne sont pas appliquées comme la création de mots de passe complexes et régulièrement modifiés.

Côté web, le vol, la modification ou la destruction de données sensibles est une réalité, précisément identifiée et mesurée par un observatoire comme le Clusif en France. Les développeurs d’un site web devront être particulièrement attentifs à la protection des applications métiers, à la base de contacts clients ou aux numéros de cartes bancaires stockés sur les serveurs de l’hébergeur du site. La liste n’est pas exhaustive et dépend de l’activité de l’entreprise. Ainsi, TPE et PME doivent protéger les projets susceptibles d’intéresser la concurrence. Une des attaques les plus pénalisantes consiste à « prendre en otage » les informations importantes sur un serveur, en cryptant les données et en demandant une rançon de l’ordre de 10 000 € à 50 000 € à la société victime en échange de la clé de déchiffrage. Parfois, les « ravisseurs » ne livrent même pas cette clé après paiement de la somme réclamée par les pirates.

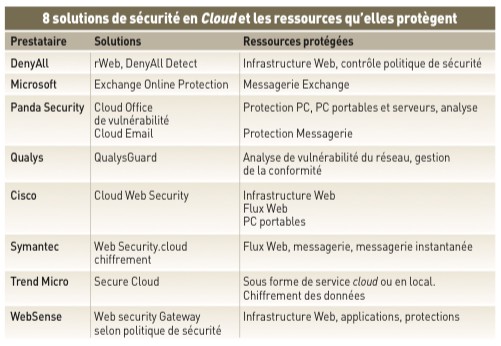

Le Cloud, tendance forte, est adopté aujourd’hui par près d’un tiers des PME en 2014 (Source : Markess International). Malgré des avantages sur l’aspect sécurité, avec la mise à jour automatique et régulière des outils de protection, ce mode de traitement des données comporte des risques dus à la perte de la maîtrise des données sensibles de l’entreprise.

Comment se protéger des risques ?

La première étape vise à identifier le degré d’importance des données. Les documents sensibles de l’entreprise sont, notamment, les bases de données des clients, les contrats commerciaux ou les brevets, les données de production, les dossiers des usagers, les démarches administratives ou encore les informations concernant un marché public. Il est possible ensuite de lister les risques encourus.

Pour un site web ou un intranet, cet audit peut être complété par des tests d’intrusion qui consistent à se mettre à la place d’un attaquant pour détecter toutes les vulnérabilités et à y remédier en ajoutant des correctifs. L’audit sera ensuite suivi d’un plan d’action.

Les mesures de prévention sur le réseau local de l’entreprise concernent la mise à jour des logiciels, la mise en place d’une politique de sécurité pour l’administration des postes de travail, la formalisation des règles de sécurité pour les collaborateurs ainsi que le contrôle d’accès physiques aux locaux.

Côté Cloud, il faut bien analyser le niveau de service fourni, avec entre autres, le degré de sécurité proposé par le prestataire, concernant les réseaux, le matériel et les stratégies de contrôle déployées afin de protéger les données, les applications et l'infrastructure du Cloud.

Hervé Schauer, consultant en sécurité informatique, fondateur et dirigeant de HSC, précise que « pour choisir une solution sécurisée de Cloud, il faut interroger le fournisseur sur les points suivants : peut-on agir librement sur les données ? Où se trouvent-elles ? Qui a accès aux données ? Peut-on changer facilement de prestataire ? Existe-t-il un niveau de protection suffisant pour les données à caractère personnel ? », sans oublier la notion de réversibilité des données, à savoir la possibilité en fin de contrat de pouvoir les exploiter chez un nouveau prestataire sans qu’il y ait une coupure du service.

En cas d’incident …

Une attaque informatique génère un stress qui pousse à prendre de mauvaises décisions. Si le réseau local est compromis, il ne faut jamais se contenter de traiter l’infection d’une machine sans tenter de savoir si le code malveillant a pu se propager ailleurs dans le réseau. De nombreuses entreprises qui ne cherchent pas d’emblée à connaître le périmètre réel d’une infection, ont perdu plusieurs semaines, voire plusieurs mois, dans le traitement de l’incident.

Dans un futur proche, l’irruption des objets connectés viendra bousculer profondément la donne en termes de sécurité, car pour l’heure, ils sont mal sécurisés.

Serge ESCALÉ

|

Comment protéger son entreprise ?

GPO Magazine : Quels sont les risques majeurs pour une entreprise en matière de sécurité ? GPO Magazine : La taille d’une entreprise change-t-elle la nature des problèmes de sécurité ? |

|

Cloud : sous la surveillance attentive des Américains |

|

Serge Escalé

Journaliste indépendant spécialisé IT depuis 1995

Le Monde informatique, Le Figaro, Les Echos, Itespresso, Le MagIT, Silicon.fr, GPO Magazine

Dernier de Serge Escalé

- Les entreprises face au casse-tête des directives et règlements sur la cybersécurité et la protection des données

- Signature électronique : clé de voûte de la confiance numérique

- L'Intelligence artificielle à l'appui de la gestion électronique des documents

- Comment anticiper et préparer la RSE dans votre entreprise

- Axelor : Créer ses applications métiers en Low Code